Oak Ridge Associated Universities, yang mengelola kontrak dengan beberapa laboratorium nasional departemen, dan Administrasi Keamanan Nuklir Nasional, badan yang memelihara cadangan nuklir AS, menerima permintaan tersebut tetapi tidak menanggapi menurut informasi dari juru bicara Oak Ridge. .

Reuters melaporkan permintaan tebusan lain diterima oleh unit Departemen Energi yang terkena peretasan, Pabrik Percontohan Isolasi Limbah, yang menyimpan limbah nuklir di bawah tanah di New Mexico.

Clop adalah nama varian ransomware, sejenis malware yang digunakan untuk mengenkripsi file komputer korban sebagai pengganti pembayaran. Itu juga nama geng kriminal dengan menggunakan berbagai metode untuk memeras korbannya dengan menyebarkan ransomware dan menuntut pembayaran, dengan mencuri dokumen sensitif dan mengancam akan mempostingnya secara online kecuali pembayaran dilakukan, atau keduanya.

Menurut temuan para peneliti di Kroll LLC, sebuah firma intelijen swasta, Clop telah mengasah pelanggaran semacam ini selama bertahun-tahun.

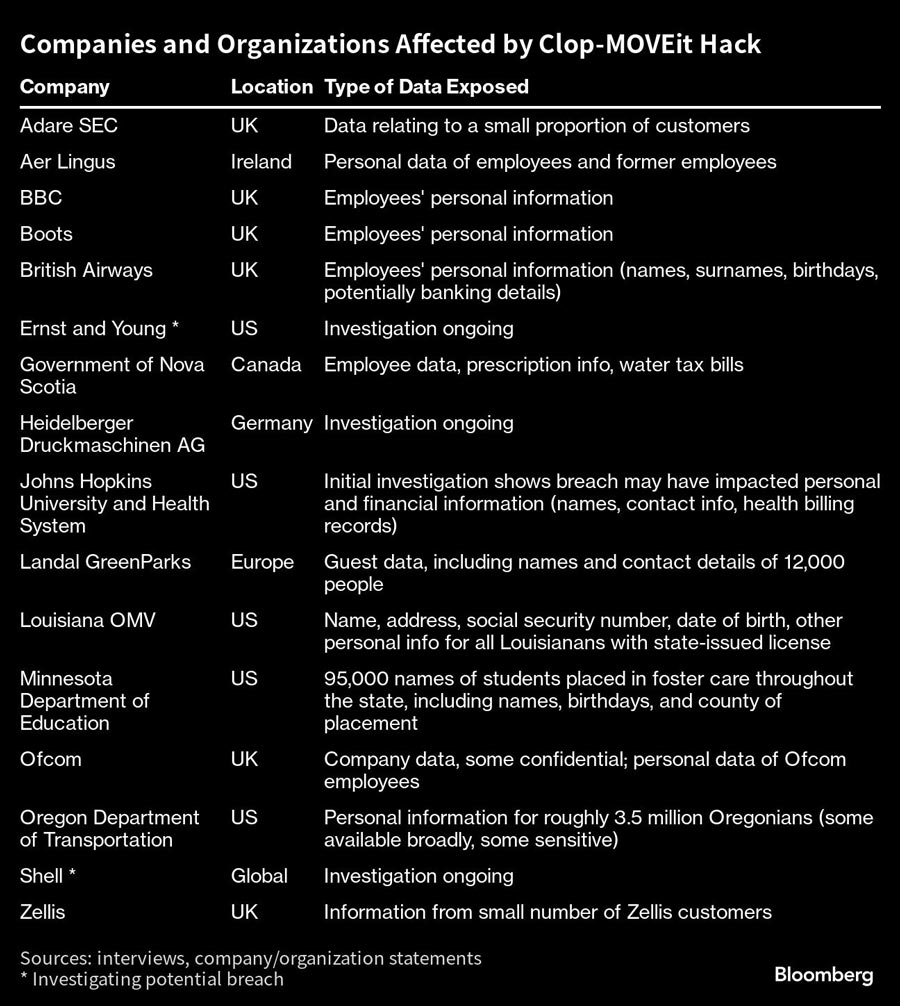

Tampaknya menjadi salah satu serangan khas mereka. Beberapa tahun yang lalu, Clop memanfaatkan kelemahan perangkat lunak dalam produk transfer file yang dibuat oleh perusahaan yang kemudian dikenal sebagai Accellion untuk mengakses data antara lain dari Morgan Stanley, Jones Day, dan Kroger. Accellion sejak itu mengubah namanya menjadi Kiteworks.

Awal tahun ini, grup tersebut mengklaim telah meretas produk transfer file berbeda yang disebut GoAnywhere, dari Fortra LLC.

“Temuan ini mengilustrasikan pengetahuan dan perencanaan canggih yang masuk ke dalam peristiwa eksploitasi massal seperti serangan siber MOVEit Transfer,” di mana penyusup menggunakan satu titik kerentanan dalam upaya untuk mengkompromikan sebanyak mungkin korban,” kata para peneliti Kroll dikutip dari Bloomberg News, Minggu (18/6/2023).

Trend Micro, Inc., sebuah perusahaan keamanan siber dunia maya mengatakan bahwa mereka pertama kali mengetahui malware grup tersebut pada tahun 2019, ketika meluncurkan kampanye phishing sebagai bagian dari serangkaian serangan ransomware terhadap perusahaan Korea dan institusi akademik AS. Daftar target segera diperluas untuk mencakup perusahaan keuangan, asuransi, manufaktur, dan komunikasi di seluruh dunia.

Pada tahun 2021, grup tersebut memamerkan kesuksesannya pada Februari di lamannya di darkweb yang dikenal sebagai situs yang mempermalukan. Dan ini memasukkan daftar panjang korban di tempat-tempat seperti AS, Singapura, dan Belanda, demikian laporan perusahaan keamanan Mandiant Inc.

Pada bulan Juni tahun itu, polisi Ukraina mengatakan mereka menangkap beberapa tersangka yang diduga bekerja dengan ransomware Clop untuk memeras organisasi di AS dan Korea Selatan. Menurut petugas penegak hukum, kelompok itu menipu korban hingga $500 juta.

"Grup ransomware Clop telah menjadi aktor ancaman yang gigih dan merusak," kata Michael DeBolt, kepala intelijen di Intel 471, sebuah perusahaan intelijen ancaman dunia maya.

"Kerentanan yang digunakan oleh geng tersebut tidak diketahui sebelum dimulainya serangan, yang membuat organisasi yang menggunakan perangkat lunak dalam posisi yang sebagian besar tidak berdaya. Penggunaan kerentanan semacam itu sebelum diketahui publik berarti Clop memiliki sumber daya dan kemampuan untuk mengembangkan atau memperoleh kemampuan tersebut,” ujar perusahaan tersebut.

Seperti grup ransomware berbahasa Rusia lainnya, Clop menghindari target di negara-negara bekas Soviet. Faktanya: malware-nya bahkan tidak dapat menembus komputer yang beroperasi terutama di Rusia, demikian temuan perusahaan siber Korea, AhnLab.

-- Dengan asistensi Ari Natter.

(bbn)