Liu Pengyu, juru bicara Kedutaan Besar China di Washington, mengatakan dalam sebuah email, "'Volt Typhoon' sebenarnya adalah kelompok penjahat siber ransomware yang menyebut dirinya 'Dark Power' dan tidak disponsori oleh negara atau wilayah mana pun."

Dia menambahkan bahwa China melihat tanda-tanda bahwa komunitas intelijen AS telah diam-diam berkolaborasi dengan perusahaan keamanan siber untuk secara keliru menuduh China mendukung serangan siber terhadap AS sebagai bagian dari upaya untuk meningkatkan anggaran kongres dan kontrak pemerintah. Bloomberg tidak dapat memverifikasi klaim tersebut.

Lumen membagikan temuannya dengan Versa pada akhir Juni, menurut Lumen dan dokumentasi pendukung yang dibagikan dengan Bloomberg.

Versa, yang berbasis di Santa Clara, California, mengatakan telah mengeluarkan patch darurat untuk bug tersebut pada akhir Juni, tetapi baru mulai menandai masalah tersebut secara luas kepada pelanggan pada bulan Juli setelah diberitahu oleh salah satu pelanggan yang mengaku telah diretas. Versa mengatakan bahwa pelanggan tersebut, yang tidak diidentifikasinya, tidak mengikuti pedoman yang dipublikasikan sebelumnya tentang cara melindungi sistemnya melalui aturan firewall dan langkah-langkah lainnya.

Dan Maier, kepala pemasaran Versa, mengatakan dalam sebuah email pada Senin bahwa pedoman tahun 2015 tersebut termasuk menyarankan pelanggan untuk menutup akses internet ke port tertentu, yang tidak diikuti oleh pelanggan tersebut. Sejak tahun lalu, katanya, Versa kini telah mengambil langkah-langkah sendiri untuk membuat sistem tersebut "aman secara default", artinya pelanggan tidak akan lagi terkena risiko tersebut bahkan jika mereka tidak mengikuti pedoman perusahaan.

Bug tersebut memiliki peringkat "tinggi" berdasarkan National Vulnerability Database. Pada Jumat, Cybersecurity and Infrastructure Security Agency, yang dikenal sebagai CISA, memerintahkan agensi federal untuk menambal produk Versa atau berhenti menggunakannya hingga 13 September.

Kerentanan tersebut telah dieksploitasi setidaknya dalam satu kasus yang diketahui oleh grup peretas yang canggih, kata Versa dalam sebuah postingan blog pada Senin. Perusahaan tersebut tidak mengidentifikasi kelompoknya, dan pada Jumat, Versa mengatakan tidak mengetahui identitasnya.

Microsoft Corp menamai dan mengumumkan kampanye Volt Typhoon pada Mei 2023. Sejak penemuannya, pejabat AS telah mendesak perusahaan dan utilitas untuk meningkatkan pencatatan mereka guna membantu mencari dan memberantas para peretas, yang menggunakan kerentanan untuk masuk ke sistem dan kemudian dapat tetap tidak terdeteksi untuk jangka waktu yang lama.

Pemerintah China telah menolak tuduhan AS, mengatakan serangan hacking yang dikaitkan dengan Volt Typhoon adalah perbuatan para penjahat siber.

Direktur CISA Jen Easterly mengatakan kepada Kongres pada bulan Januari tentang aktivitas siber berbahaya tersebut, memperingatkan bahwa AS hanya menemukan puncak gunung es ketika menyangkut korban dan bahwa tujuan China adalah untuk dapat menjerumuskan AS ke dalam "panik sosial."

Agensi AS, termasuk CISA, Badan Keamanan Nasional, dan FBI, mengatakan pada bulan Februari bahwa aktivitas Volt Typhoon telah berlangsung setidaknya lima tahun dan telah menargetkan komunikasi, energi, sistem transportasi, air, dan sistem air limbah.

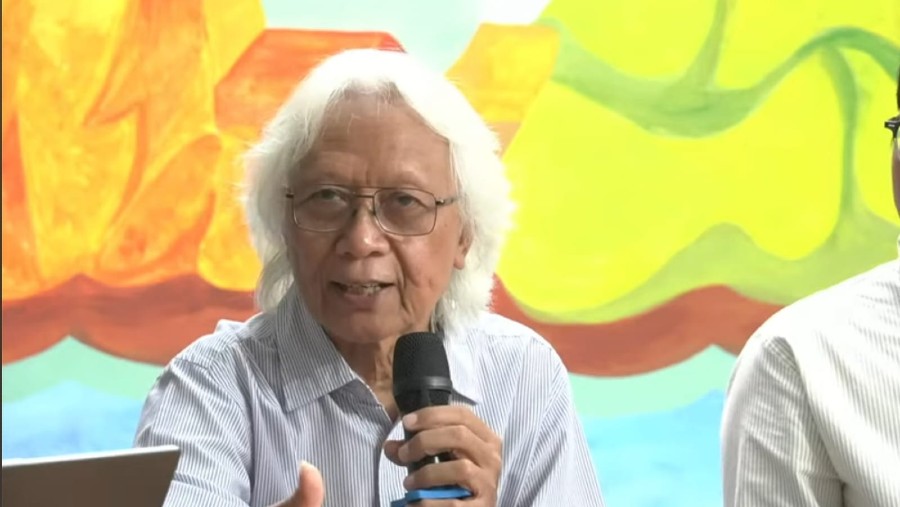

Lumen pertama kali mengidentifikasi kode berbahaya tersebut pada bulan Juni, menurut peneliti Lumen Michael Horka. Sampel malware yang diunggah dari Singapura pada tanggal 7 Juni memiliki ciri-ciri khas Volt Typhoon, katanya dalam sebuah wawancara.

Horka, mantan investigator siber FBI yang bergabung dengan Lumen pada 2023 setelah bekerja pada kasus Volt Typhoon untuk pemerintah federal, mengatakan kode tersebut adalah web shell yang memungkinkan peretas untuk mendapatkan akses ke jaringan pelanggan melalui kredensial yang sah dan kemudian berperilaku seolah-olah mereka adalah pengguna yang sah.

(bbn)