Tim Kaspersky menemukan kelemahan tersebut pada cip atau SoC yang merupakan peran penting pada kampanye tersebut.

Tim GReAT menemukan kerentanan pada fitur perangkat keras, serangan awal berupa iMessage zero-click, lalu penyerang akan memanfaatkan fitur perangkat keras untuk melewati sistem perlindungan keamanan pada perangkat keras, dan memanipulasi area memori yang terlindungi.

Fitur ini tidak didokumentasikan secara publik, kata tim Kaspersky, yang menghadirkan tantangan dalam pendeteksian. Analisisnya menggunakan metode keamanan konvensional.

Saat ini, peneliti GReAT terlibat dalam rekayasa balik (reverse engineering) secara insentif. GReAT juga menganalisis integrasi perangkat keras maupun lunak iPhone berfokus pada Memory-Mapped I/O, atau biasa disebut MMIO.

Alamat MMIO merupakan unsur yang perlu diketahui oleh peretas agar dapat melewati perlindungan memori berbasis perangkat keras, tidak teridentifikasi untuk menghadirkan tantangan yang signifikan.

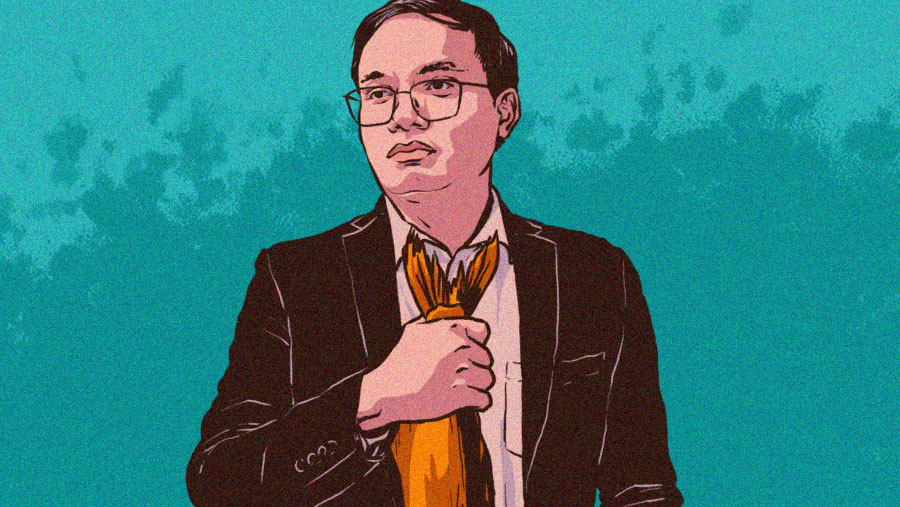

Peneliti Keamanan Utama GReAT Kaspersky Boris Larin mengatakan bahwa celah yang dimiliki iPhone tersebut tidak umum. Pasalnya ekosistem iOS bersifat tertutup sehingga proses penemuan serangan menjadi menantang dan memakan waktu.

“Ini bukan kerentanan biasa karena sifat ekosistem iOS yang tertutup, proses penemuannya menantang dan memakan waktu, sehingga memerlukan pemahaman komprehensif tentang arsitektur perangkat keras dan lunak,” ucap Larin dalam rilis tertulis, dilansir, Sabtu (6/1/2024).

Larin menambahkan bahwa rekayasa ini mengajarkan kita bahwa, bahkan dalam perlindungan berbasis perangkat keras yang canggih sekalipun dapat menjadi tidak efektif dalam menghadapi hacker canggih.

(fik/wep)